이전 msfvenom를 활용하여 사용자의 권한을 탈취할 수 있는 악성 파일을 다룬 적 있었으나

https://kyundev.tistory.com/31

[Linux] 설치 파일을 위변조하여 사용자 권한 탈취 (Reverse Shell)

msfvenom를 활용하여 사용자의 권한을 탈취할 수 있는 악성파일을 만든다 사용자가 변조된 파일을 실행하게 되면 사용자의 PC에서 공격자의 칼리로 Reverse Shell을 시도한다. ( Kali ) 10.211.55.13에서 ( Wi

kyundev.tistory.com

해당 파일은 많은 백신을 우회하는데는 어려움이 많았다.

백신의 탐지기법은

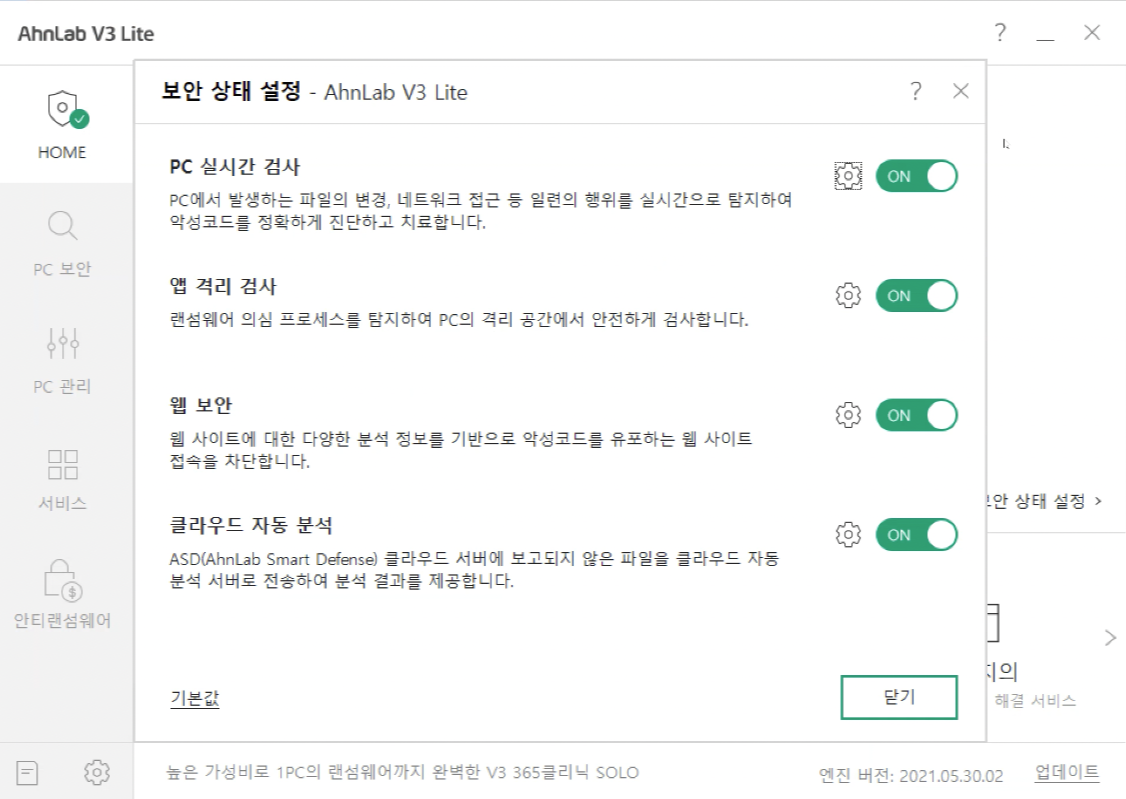

크게 파일 탐지와 실행하는 파일이 수상한 행위를 하는지 감시하는 실시간 탐지 기법 두 가지로 보고 연구를 진행하였다

이번에 다루고자 하는 내용은 Reverse Shell을 활용하여 사용자의 권한을 탈취하는 것은 동일하지만

백신을 우회하기위한 부분에 좀 더 초점이 맞추어 저 있다.

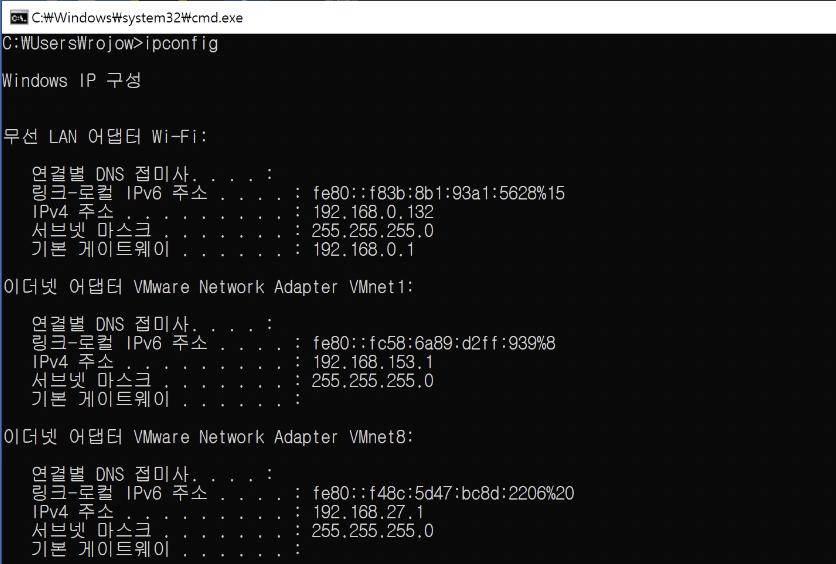

윈도우 10 경우는 백신 실시간 검사가 활성화되어 있는 상태이다.

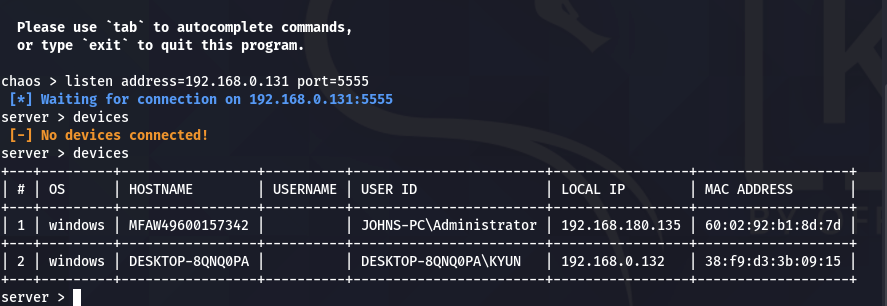

처음 윈도우에서 감염된 파일을 실행한 직후 칼리에 바로 연결을 시도하지 않는다.

백신을 우회하기 위해 일정한 시간이 흐른 이후 칼리로 Reverse Shell을 시도한다.

정상적으로 연결이 된다면 윈도우의 132번 ip를 확인할 수 있다.

이후 칼리에서 사용자의 화면을 스크린샷을 통해 확인한 모습이다.

백신을 우회하기 위해 패킹을 사용하였다. 기존에 만들어진 파일과 패킹된 파일을 비교하면

바이러스 토털을 통해 확인한 결과 여전히 많은 엔진에서 악의 적인 행위가 있음을 탐지하였지만

패킹하기 전과 비교하면 현저히 줄어든 모습이다.

많은 백신에서 시그니쳐 기반의 탐지를 활용한다.

시그니쳐 기반의 탐지는 빠르게 탐지하고 빠른 결과를 보여줄 수 있다는 장점을 가지고 있지만

반대로 파일 내 시그니쳐가 없는 경우 라면 오탐의 문제를 가지고 있다.

본 연구에서는 패킹, 암호화를 통해 시그니쳐 기반의 탐지를 우회하였다.

또한 실시간 탐지를 우회하기 위해

사용자가 변조된 파일을 실행한 이후 바로 연결을 시도하지 않고 일정 시간이 흐른 이후 연결을 시도하였다.

해당 과정을 통해 백신에 탐지되지 않고 Reverse Shell이 정상적으로 이루어졌다.

'Security' 카테고리의 다른 글

| 레지스터 (Register) 와 레지스트리 (Registry) 정리 (0) | 2021.06.20 |

|---|---|

| [Kali Linux] 설치 파일을 위변조하여 사용자 권한 탈취 (Reverse Shell) (0) | 2021.05.21 |

| [Kail Linux] Captcha에 대해 알아보기 (0) | 2020.02.07 |

| [Kail Linux] 파일 인클루젼 공격 알아보기 (file inclusion) (0) | 2020.02.05 |

| [Kail Linux] Command Injection 알아보기 (커맨드인젝션) (0) | 2020.02.03 |

댓글